6 พฤศจิกายน 2560 : มัลแวร์เรียกค่าไถ่ หรือ แรนซัมแวร์ (Ransomware) ในตระกูลเพตย่า (Petya) ซึ่งมีชื่อเรียกว่า แบด แรบบิต (Bad Rabbit) (ตรวจพบในชื่อ RANSOM_BADRABBIT.A) กำลังเดินหน้าโจมตีประเทศในแถบยุโรปตะวันออกอย่างต่อเนื่อง โดยผลิตภัณฑ์รักษาความปลอดภัย เทรนด์ ไมโคร เอ็กซ์เจน (Trend Micro XGen™) ที่มีขีดความสามารถด้านการเรียนรู้ของเครื่องสามารถตรวจจับมัลแวร์เรียกค่าไถ่นี้ได้ในชื่อ TROJ.Win32.TRX.XXPE002FF019 โดยไม่จำเป็นต้องอัปเดตแพทเทิร์นเพิ่มเติม การโจมตีดังกล่าวเกิดขึ้นเมื่อไม่กี่เดือนหลังจากการระบาดของเพตย่า (Petya) ก่อนหน้านี้ ซึ่งส่งผลกระทบต่อหลายประเทศในยุโรปเมื่อเดือนมิถุนายน

รายงานเบื้องต้นระบุว่าความเสียหายหลักๆ เกิดขึ้นกับระบบขนส่งและช่องทางการเผยแพร่สื่อในประเทศยูเครนและรัสเซียโดยตรง นอกจากนี้ ทีมงานเซิร์ต (CERT) (CERT-UA) ในยูเครนยังออกคำเตือนเกี่ยวกับการโจมตีที่อาจเกิดขึ้นอีกเพิ่มเติมของมัลแวร์เรียกค่าไถ่ตัวนี้ด้วย

การวิเคราะห์เบื้องต้น

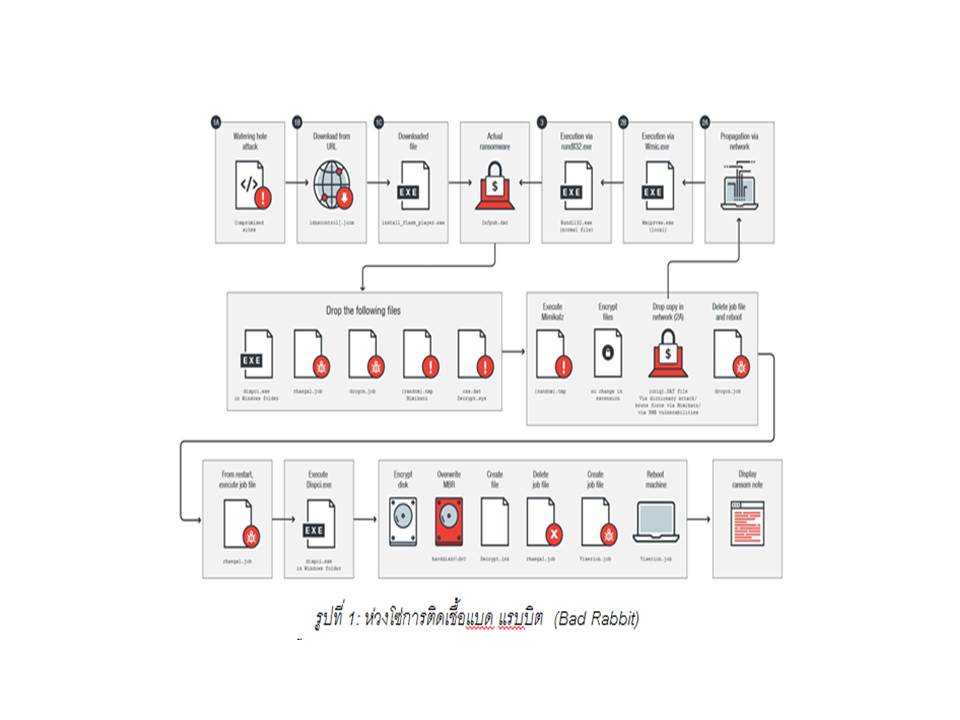

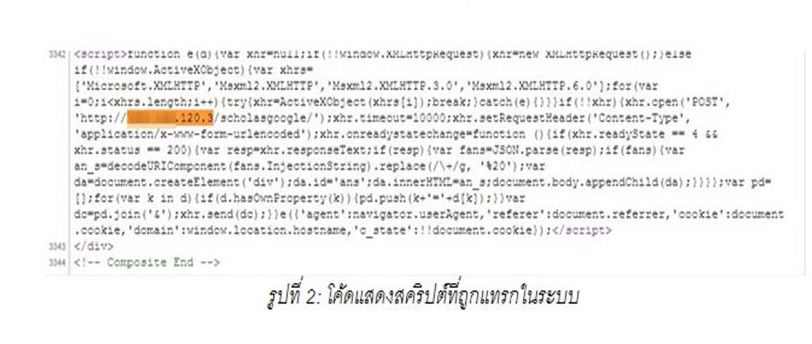

การวิเคราะห์เบื้องต้นของเราพบว่า แบด แรบบิต (Bad Rabbit) แพร่ระบาดผ่านการโจมตีในรูปแบบ วอเตอริ่ง โฮล (Watering Hole) หรือ การโจมตีเว็บไซต์ที่คาดว่าจะมีผู้ใช้งานจำนวนมากเข้ามาใช้บริการ ที่นำไปสู่การบังคับให้ผู้เข้าใช้งานต้องติดตั้งโปรแกรมติดตั้งแฟลช (Flash) ปลอมที่ชื่อว่า “install_flash_player.exe” โดยเว็บไซต์ที่ถูกบุกรุกจะได้รับสคริปต์ที่มียูอาร์แอล (URL) ซึ่งทำหน้าปรับเปลี่ยนเป็น hxxp://1dnscontrol[.]com/flash_install ทำให้ไม่สามารถเข้าถึงเว็บไซต์ได้เหมือนปกติจนกว่าจะติดตั้งโปรแกรมปลอมก่อน

เราสังเกตเห็นไซต์ที่ถูกบุกรุกบางแห่งจากประเทศบัลแกเรีย เอสโตเนีย เยอรมนี ฮังการี ญี่ปุ่น สโลวะเกีย ยูเครน และรัสเซีย ถูกใช้เป็นเครื่องมือในการจัดส่งโปรแกรมติดตั้งแฟลช (Flash) ปลอมไปอย่างแพร่หลาย ซึ่งเว็บไซต์เหล่านี้ได้รับการเข้าเยี่ยมชมจากผู้ใช้ในญี่ปุ่น ตุรกี รัสเซีย และอีกหลายประเทศ

เมื่อคลิกโปรแกรมติดตั้งปลอม จะมีการใส่ไฟล์เข้ารหัส infpub.dat เข้าระบบโดยใช้กระบวนการ rundll32.exe พร้อมกับไฟล์ถอดรหัส dispci.exe โดย Bad Rabbit จะใช้ไฟล์ทั้งสาม (อ้างอิงเรื่อง Game of Thrones เป็นตัวหลอกล่อ) ซึ่งเริ่มต้นด้วยไฟล์ rhaegal.job มีหน้าที่รันไฟล์ถอดรหัส และไฟล์งานที่สอง drogon.job มีหน้าที่ปิดระบบของเครื่องที่ตกเป็นเหยื่อ จากนั้นมัลแวร์เรียกค่าไถ่จะเรียกใช้ไฟล์เข้ารหัสในระบบและแสดงข้อความเรียกค่าไถ่ตามที่แสดงข้างต้น

จากการวิเคราะห์ในเบื้องต้นของเราพบว่า Bad Rabbit แพร่กระจายไปยังคอมพิวเตอร์เครื่องอื่นๆ ในเครือข่ายด้วยการทิ้งสำเนาของตัวเองไว้ในเครือข่ายโดยใช้ชื่อเดิมและเรียกใช้สำเนาที่ทิ้งไว้ดังกล่าวโดยใช้ Windows Management Instrumentation (WMI) และ Service Protocol Manager Remote Protocol เมื่อเรียกใช้ Service Control Manager Remote Protocol มัลแวร์ก็จะสามาถใช้การโจมตีโดยใช้พจนานุกรมเพื่อค้นหาข้อมูลประจำตัวได้

สำหรับเครื่องมือโจมตีที่ทำงานร่วมกับ Bad Rabbit ได้แก่ ยูทิลิตี้โอเพนซอร์สที่ชื่อว่า Mimikatz ซึ่งจะทำหน้าที่ในการดึงข้อมูลประจำตัวออกมา นอกจากนี้ เรายังพบหลักฐานการใช้ DiskCryptor ซึ่งเป็นเครื่องมือการเข้ารหัสดิสก์ที่ถูกต้องเพื่อเข้ารหัสระบบเป้าหมายด้วย

นอกจากนี้ Bad Rabbit ยังแพร่กระจายผ่านโปรโตคอลการแชร์ไฟล์ SMB ด้วย โดยพยายามบังคับให้ส่วนดูแลระบบทำการแชร์คีย์ถอดรหัสที่ถูกต้อง หากประสบความสำเร็จ มัลแวร์ก็จะทิ้งสำเนาของตัวเองลงในการแชร์เหล่านั้น แต่หากการโจมตีในการค้นหาคีย์ที่ถูกต้องเพื่อถอดรหัสล้มเหลว มัลแวร์ก็จะใช้ช่องโหว่ EternalBomance SMB ที่มีการกำหนดไว้ใน MS17-010 ทั้งนี้ช่องโหว่ดังกล่าวได้รับการแก้ไขแล้วในเดือนมีนาคมที่ผ่านมา

ช่องโหว่ที่เกิดขื้น (Custom Exploit)

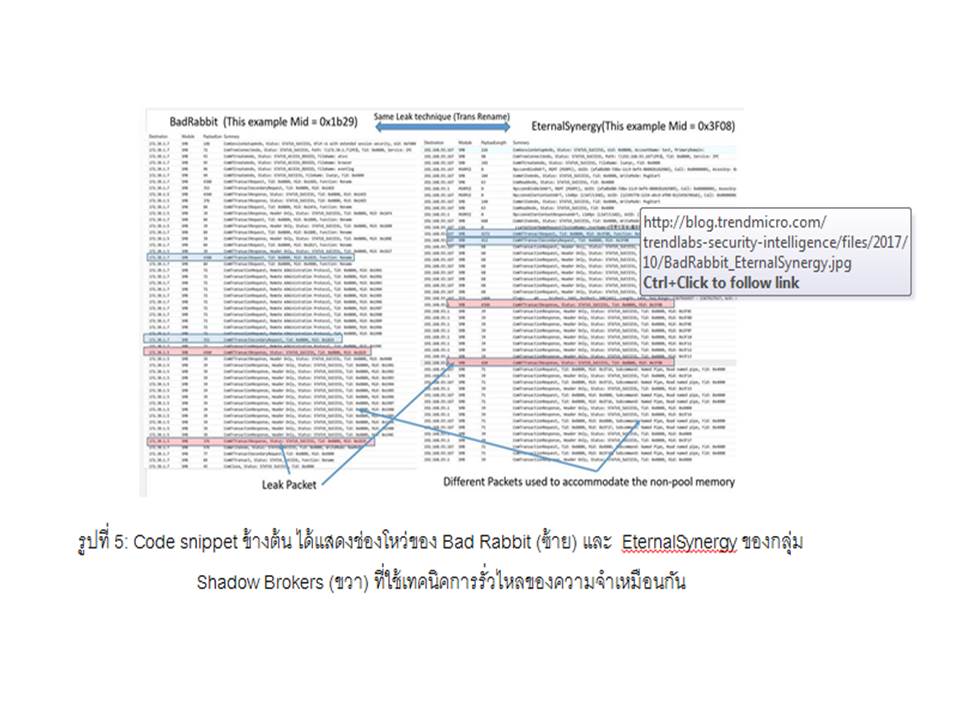

โปรแกรมการเจาะที่เรียกว่า EternalSynergy และช่องโหว่อื่นๆ ที่มาจากกลุ่มแฮกเกอร์ที่เรียกว่า Shadow Brokers เป็นโปรแกรม อเนกประสงค์ที่ใช้เทคนิคเหมือนกัน สามารถนำไปใช้กับช่องโหว่ที่แตกต่างกัน ทั้งโปรแกรมการเจาะระบบ EternalRomance EternalChampion และEternalSynergy ได้แบ่งปันวิธีการของโหว่ สำหรับกรณีของ Bad Rabbit ได้ใช้ช่องโหว่ของการรั่วไหลของหน่วยความจำ เป็นเทคนิค เช่นเดียวกับ EternalSynergy และ EternalChampion ของกลุ่ม Shadow Brokers

เราคาดการณ์ว่า ช่องโหว่ที่ใช้ใน Bad Rabbit เป็นเวอร์ชั่นที่ทำขึ้นจาก EternalSynergy เป็นเทคนิคที่แชร์การรั่วของหน่วยความจำที่ EternalSynergy ใช้ ด้านล่างเป็นการแสดงให้เห็นถึงการทำงานของหนึ่งในสองแบบของ Bad Rabbit ![]()